EvilApp - Ataque de phishing usando una aplicación de Android para capturar cookies de sesión para cualquier sitio web (ByPass 2FA) - Hacking y Mas

INGENIERÍA SOCIAL I: ¿Qué es el phishing y cómo enviar un email con malware adjunto? – Seguridad Informática

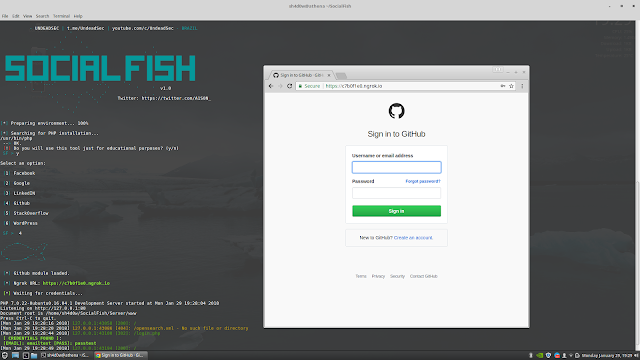

Recurso Hacking: Cómo crear una página de phishing y sacarla fuera de nuestra red con ngrok - CyberSecurity News

![Las 20 herramientas de hacking más populares del 2019 ~ Blackploit [PenTest] Las 20 herramientas de hacking más populares del 2019 ~ Blackploit [PenTest]](https://1.bp.blogspot.com/-T20qKm6i0fM/XgKAFeLprcI/AAAAAAAAC8M/rBXbl53oFy0sauFedKNiDo8gtUzn9TufQCLcBGAsYHQ/s1600/best-tools-2019.png)